-

Ben Carman y Toni Giorgio afirman que una "red de vigilancia" dejaría sin efecto a las rutas ciegas.

-

De todos modos, la actualización tiene valor para la privacidad de los usuarios, aclaran.

Los desarrolladores Ben Carman y Toni Giorgio encontraron un «escenario apocalíptico» en el que se reduciría la efectividad de las rutas ciegas, una actualización que se implementaría en la red Lightning de Bitcoin en el corto plazo.

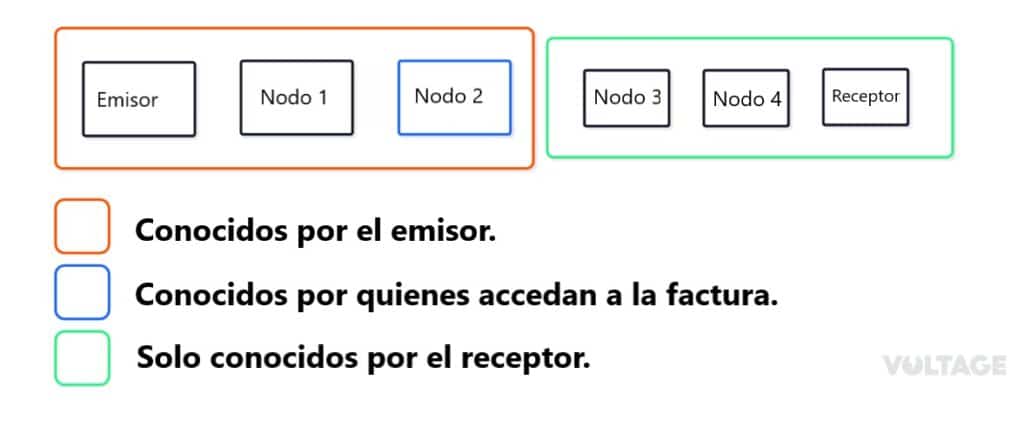

En un artículo de LN Markets escrito por Fanis Michalakis, se explica el punto débil que Carman y Giorgio descubrieron en torno a las rutas ciegas. La publicación explica primero que las rutas ciegas pretenden mejorar la privacidad en la red Lightning al ocultar la mitad de la ruta de pago a cada uno de los participantes.

En otras palabras, con las rutas ciegas el emisor construye una mitad de la ruta y el receptor, la otra mitad. Ambos solo ven una parte del camino que siguen los bitcoins (BTC), que incluye solo el trayecto hasta el nodo más próximo.

No obstante, destacan los desarrolladores, esto se puede matizar al establecer una «red de vigilancia». Se trata de un conjunto de nodos que, por su cercanía con el receptor, cuenten con grandes probabilidades de enrutar los pagos. De este modo, se podría tender una trampa para el emisor, en la que sus datos quedarían expuestos, como ocurre actualmente con las transacciones de esta segunda capa de Bitcoin usada para pagos instantáneos.

Privacidad en Lightning y el potencial de las rutas ciegas

Al enviar un pago con bitcoin a través de la red Lightning, el receptor del dinero debe brindar ciertos datos al emisor para que este pueda dirigir el pago. Así, deja descubiertas su clave pública y UTXO (transacciones de salida no gastadas). Con esto, abre la puerta a operaciones de rastreo que conduzcan a su historial de operaciones y saldos.

Como se ha explicado en CriptoNoticias, las rutas ciegas son una funcionalidad nueva, que se encuentra en revisión desde marzo de 2023. Su principal premisa es ocultar información a los nodos por los que pasa una transacción en su camino hacia el destinatario.

Incluso usando rutas ciegas, el destinatario podría usar heurísticas básicas para desanonimizar al emisor, siempre y cuando logre forzar el paso de la transacción a través de los nodos de vigilancia. Algunas de estas heurísticas —que son «limitadas», aclaran los investigadores— incluyen correlaciones de tiempo y cantidades, heurísticas de la ruta más corta y pagos de comisiones por transacción.

Las rutas ciegas conservan su potencial

Las potenciales fallas de las rutas ciegas que se describieron no anulan sus posibles ventajas, dicen los especialistas citados. Estas técnicas de vigilancia podrían tener lugar en el caso de compañías que deban cumplir con regulaciones como KYC (Conozca a su cliente), empujadas cada vez más por las autoridades a establecer canales en la red Lightning solo con entidades «de confianza».

No obstante, las rutas ciegas podrían ser un desarrollo muy importante para la privacidad de usuarios «comunes», dedicados principalmente a transacciones entre pares. Para no caer en este tipo de maniobras de vigilancia, es clave que la selección de los nodos para enviar un pago no se base solo en méritos como la velocidad y las bajas comisiones, sino que también incluyan un componente aleatorio.

«Este nuevo mecanismo aún mejoraría en gran medida la privacidad del receptor. Si acaso, este ‘escenario apocalíptico’ resalta una vez más la importancia de la selección de rutas no deterministas para remitentes preocupados por la privacidad», asegura Michalakis, en referencia a las observaciones de Carman y Giorgio.