-

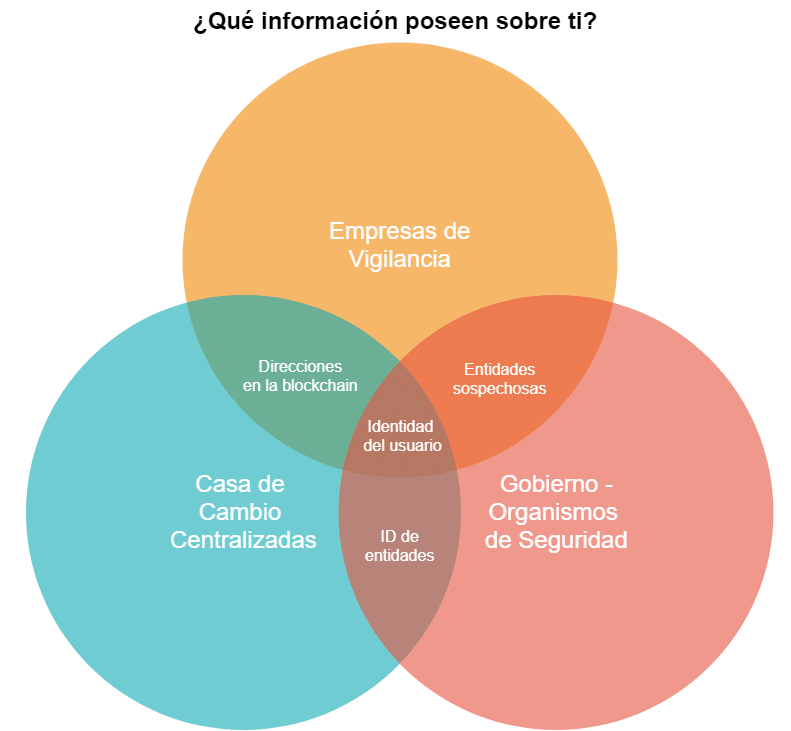

Empresas como Chainalysis, Elliptic y Coinbase ganan millones de dólares espiando la blockchain.

-

Casas de cambio centralizadas utilizan esta data para evitar comerciar con usuarios sospechosos.

¿Sabías que a pesar del seudonimato en las criptomonedas, existen empresas que ganan millones de dólares dedicándose al rastreo y seguimiento de transacciones en blockchains?

Para lograrlo utilizan un conjunto de técnicas de reconocimiento de patrones que se conoce como «heurísticas». Estas técnicas les permiten a los gobiernos sacar conclusiones a partir de acciones que se repiten dentro de la red.

Las heurísticas representan un problema para quienes precisamente acudieron a las blockchains para preservar su privacidad y ganar autonomía. Los gobiernos y sus agencias de seguridad cuentan ahora con un nuevo aliado para controlar el comportamiento de sus ciudadanos.

En este artículo, hablaremos acerca de las heurísticas: qué son, cómo funcionan y cómo evitar ser identificado por ellas.

¿Qué es una heurística?

En primer lugar, cuando una entidad (un particular o una empresa) crea una cuenta en una casa de cambio centralizada es necesario que proporcione su información. Así lo exigen la regulación KYC («Conoce a tu cliente», por sus siglas en inglés). Una vez la casa de cambio ha validado la información proporcionada, le asigna a la entidad direcciones dentro de la blockchain en las que puede depositar sus fondos.

A pesar de este tipo de regulaciones existen múltiples organizaciones criminales que utilizan criptomonedas para financiarse. Por esta razón, los organismos de seguridad levantan alertas y constantemente están vigilando si a la blockchain ingresan fondos provenientes de actividades ilícitas.

En este punto es donde surgen las agencias de vigilancia como Chainalysis. Estas empresas han desarrollado algoritmos de inteligencia artificial que les permiten identificar transacciones sospechosas (dentro de las blockchains). Las blockchains públicas (como Bitcoin) son fácilmente auditables, ya que tienen su información disponible para ser visualizada.

Si una agencia de vigilancia detecta una actividad que puede ser sospechosa, envía esta data tanto a las casas de cambio centralizadas como a los organismos de seguridad del gobierno. Por medio de la intersección de la información que poseen estos tres actores es posible segmentar direcciones sospechosas y agregarlas a una lista negra.

Entonces, las heurísticas son un conjunto de técnicas que permiten descubrir patrones que ocurren dentro de las blockchains. Estas técnicas se entrenan en inteligencias artificiales que, por medio de aprendizaje automático, logran reconocer los patrones.

Si con la ayuda de las heurísticas una entidad es agregada a una lista negra, la misma puede quedar vetada de comerciar en casas de cambio. Si, además, se detecta que está cometiendo un acto ilícito, se pueden levantar cargos criminales contra ella. Y si proporcionó información personal a una empresa que cumpla las «reglas de viaje», esta información estará disponible prácticamente en todas las casas de cambio del mundo. De este modo, las personas detrás de la entidad podrían ser identificadas y capturadas.

La coordinación entre los tres entes presentados en la infografía dibuja un panorama muy oscuro para aquellas personas que les preocupa su privacidad. Pero lo cierto es que, si una persona cuida bien la forma en que realizar sus operaciones, es posible que no logren identificarle.

¿Qué tipo de heurísticas existen?

- Heurística de propiedad

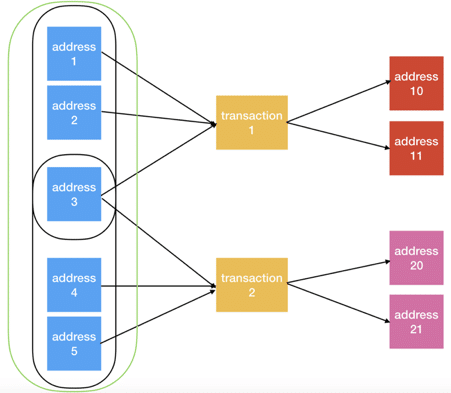

Un bloque de una blockchain es un “contenedor” de datos de tamaño variable. La mayor parte de esos datos lo conforman las transacciones (en Bitcoin, cada bloque en promedio almacena 2188 transacciones). Cada transacción puede dividirse en tres partes: el encabezado, las entradas y las salidas. En el encabezado se indica el número de entradas, salidas y una fecha o altura de bloque, para indicar cuando esa transacción fue añadida a la cadena.

La heurística de propiedad asume que, si una transacción tiene más de una entrada, todas esas entradas provienen de direcciones que son propiedad de la misma entidad o usuario. Según Javier Vargas, más del 70% de las transacciones que ocurren dentro de blockchain de Bitcoin cumplen con esta característica.

Para identificar a un usuario, a una empresa de vigilancia le bastaría con identificar transacciones provenientes de direcciones sospechosas. Luego, agrupar todas las direcciones (proceso que también se conoce como ‘clusterización‘) y posteriormente vetarlas de realizar operaciones con casas de cambio centralizadas o empresas.

Si la entidad que opera con bitcoins sospechosos tiene alguna de las direcciones “clusterizadas” publicadas en internet, entonces, sería posible rastrear a quien opera con dicha dirección.

Sin embargo, hay casos en los que las que la heurística de propiedad no se cumple. Esto sucede con el CoinJoin, un método que funciona agrupando en una sola transacción varias entradas de múltiples usuarios, como se observa en la transacción 3 de la imagen superior.

- Heurística de dirección de cambio

Antes de explicar esta heurística, es necesario repasar el concepto UTXO. Las UTXO son el equivalente a monedas individuales dentro de la blockchain. Las UTXO pueden ser de cualquier cantidad (de satoshis) y son indivisibles.

Cuando se realiza un pago (con bitcoins) se deben enviar las UTXO enteras. Es muy frecuente que la suma de las UTXO tenga un valor superior a lo que realmente se quiere enviar. Por lo tanto, al mover las UTXO se genera una transacción de regreso, que contiene el cambio del pago.

Esta transacción crea además una “dirección de cambio”. A ella se envía el retorno de la transacción. Esta dirección de cambio revela la dirección del emisor original. Con la información del emisor, las empresas de vigilancia pueden agrupar direcciones.

En este caso, una empresa de vigilancia va agrupando a lo largo del tiempo direcciones sospechosas junto con sus direcciones de cambio. De esta forma, cuando se detecte que una de las direcciones de cambio creadas se utiliza para hacer un pago, se le puede hacer seguimiento.

Si los fondos se encuentran en una casa de cambio centralizada que maneja las llaves privadas de los fondos de sus usuarios, los fondos les podrían ser confiscados. Si no, se podría evitar que las empresas que estén asociadas a esas direcciones utilicen las casas de cambio.

Evitar la reutilización de las direcciones de cambio para la realizar pagos es clave para evadir esta heurística. En general, evitar la reutilización de direcciones es una buena costumbre que todo bitcoiner debería seguir.

- Heurística del consumidor

El tercer tipo de heurística se basa en determinar qué tipo de usuarios está generando una transacción. Para ello, analiza la cantidad de entradas y las salidas que tienen las transacciones.

Cómo índica Javier Vargas en su artículo: “Existen distintos tipos de envíos por parte de los usuarios, comúnmente los usuarios (particulares) construyen transacciones con solo dos salidas; un pago y un cambio, mientras que las empresas con grandes volúmenes, como las casas de cambio, utilizan la consolidación o el procesamiento por lotes (para realizar sus operaciones)”.

En este sentido, esta heurística sólo permite diferenciar las direcciones que forman parte de una casa de cambio de las direcciones que son de usuarios particulares.

Una de las alternativas para lograr evadir esta heurística, es realizar la consolidación de un alto número de transacciones en un mismo bloque, como lo hacen las casas de cambio o grandes empresas. Wasabi Wallet, por ejemplo, te permite definir manualmente las características de las UTXO que se utilizan para enviar los pagos a un usuario específico.

- Heurística de Peeling o pelado

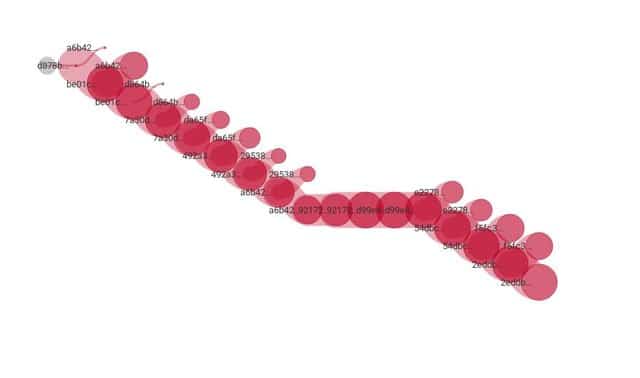

Esta heurística es frecuente que se presente luego de que ocurren estafas, extorsiones o hackeos.

Una cadena de pelado comienza con una dirección que tiene una gran cantidad de bitcoins. Esta dirección se va “desprendiendo” de pequeñas cantidades de satoshis. Este proceso se repite cientos o miles de veces. Una vez han sido disgregados los pagos provenientes de cuentas «manchadas» (que tienen dinero sucio) pueden mezclarse con direcciones «limpias».

Teóricamente las agencias de vigilancia pueden detectar que esto está pasando, pero rastrear todas las transacciones es prácticamente imposible sin recursos informáticos dedicados. Incluso si se tuvieran, podría tomar demasiado tiempo antes de poder identificar hacia donde fueron dirigidos los fondos.

La mayoría de las empresas de vigilancia, suelen clasificar como «sospechosas» a todas aquellas direcciones que han recibido fondos «manchados». Por esta razón hay que tener mucho cuidado en operar con criptomonedas que provengan de entidades fuentes poco comunes.

- Heurística de la Huella Digital de Billeteras

En el encabezado de una transacción se encuentra información acerca del protocolo que se utiliza para su creación y encriptación. Cada billetera disponible en el mercado elige un método específico para realizar dicho proceso.

Al analizar la cadena de bloques, es posible diferenciar ciertos métodos de otros. Por medio de una heurística, se pueden ir descartando las transacciones que tienen la misma huella. Esto permitiría identificar qué billetera creó una transacción ilícita o a cuál casa de cambio pertenece.

Por ejemplo, si una entidad que posee fondos que provienen de fuentes ilícitas quiere ingresar al sistema bancario es probable que utilice casas de cambio centralizadas. Usualmente, estas casas permiten cambiar criptomonedas por monedas fíat como el dólar o el euro.

Para evitar ser identificados, los usuarios detrás de la entidad podrían iniciar una «cadena de pelado» y luego, ingresar los fondos a la casa de cambio desde direcciones no sospechosas.

Sin embargo, por medio de la heurística es posible determinar la billetera que creó la dirección de cambio original. Si esta billetera está caracterizada por crear transacciones sospechosas se puede vetar a la entidad de comerciar con la casa de cambio.

Billeteras como Wasabi Wallet intentan construir transacciones siguiendo la estructura más común, con el objetivo de que se confundan entre un mar de operaciones con la misma codificación.

Las cinco heurísticas presentadas en este artículo, son solo una selección de todas las que existen. El bitcoiner Lunaticoin dedicó un episodio de su podcast a hablar de muchas otras más.

Sabiendo que existen tantos patrones para identificar a los usuarios se podría pensar que la privacidad de la comunidad está comprometida de forma irremediable. Pero, ¿son las agencias de vigilancia tan poderosas como aparentan?

¿Va a desaparecer la privacidad en cripto?

Las empresas de vigilancia se denominan a sí mismas como «protectoras de las empresas contra la delincuencia financiera en criptos«. Su misión es “crear transparencia para acercar a los bancos, las empresas y los gobiernos al uso de la blockchain”. Su versión es que intentan evitar que la blockchain sea un camino por cuál corre sin control dinero que proviene de actividades ilícitas.

No obstante, estas agencias de vigilancia son empresas privadas, que al fin y al cabo están dirigidas por personas que manejan información estratégica. Por esta razón es prudente desconfiar de ellas. En general, la desconfianza y la privacidad son valores de los usuarios de criptomonedas.

Por ejemplo, en principio, estas agencias declaran no trabajar con gobiernos autoritarios. Sin embargo, nada predice que su tecnología no pueda ser puesta a disposición de esta clase de gobiernos. Si esto sucediera, su know-how(conocimiento) podría ser usado para censurar a la disidencia o para el control político.

Por estas razones, desde finales de 2019, Chainalysis parece estar en una cruzada por limpiar su nombre dentro de la comunidad bitcoiner. Durante muchos años se mantuvieron apartados, enfocados en su trabajo, pero recientemente han estado apareciendo en podcasts, dando entrevistas, ofreciendo patrocinio para eventos, etc.

Muchos afirman que los servicios que ofrecen estas agencias “son antiéticos a los ideales detrás de Bitcoin”. Y es que su popularidad dentro de los gobiernos es indiscutible.

Con el gobierno norteamericano tienen muchos contratos para analizar no solo la blockchain de Bitcoin, sino también otras redes, como la de Ethereum. Recientemente, CriptoNoticias reseñó que el gobierno brasileño también utilizaría su tecnología para rastrear transacciones.

Se puede afirmar que el ecosistema blockchain es una guerra constante entre el control y la privacidad digital. Esta situación y sus implicaciones recientemente fueron motivo de conversación en el podcast «En Análisis».

Sabiendo esto, ¿con cuáles herramientas cuentan los usuarios que desean preservar su privacidad a toda costa?

¿Cómo puedo proteger mi privacidad?

A lo largo de este artículo se hizo mención en repetidas ocasiones del CoinJoin, un método que utilizan ciertas billeteras como combinar transacciones de varios usuarios. Se sabe que este método le complica a las agencias de vigilancia realizar su trabajo. Sin embargo, presenta ciertas limitaciones.

Como se indicó anteriormente, es posible identificar cuando una transacción ha pasado por un CoinJoin. Así que es probable que esas transacciones sean clasificadas como sospechosas y sean agregadas a listas negras, para evitarles operar. Es por esto que se están desarrollando otras soluciones que garantice la privacidad sin dejar huellas, por ejemplo, la reciente propuesta de los CoinSwaps.

Otra forma de preservar la privacidad es mediante el uso de casas de cambio descentralizadas como HodlHodl o Bisq, que no requieren KYC.

Como escribía Eric Hughes en su manifiesto: «La privacidad es necesaria para una sociedad abierta en la era electrónica (o moderna). La privacidad es el poder de revelarse selectivamente al mundo» y «Los Cypherpunks escriben código«. Si de algo se puede estar seguro es que se seguirán construyendo herramientas para luchar contra la censura y proteger la privacidad. La batalla por la privacidad continúa.