-

Una actualización de la versión 3.2.2 fue liberada este 9 de febrero.

-

Computadoras comprometidas podían mostrar falsas claves públicas extendidas.

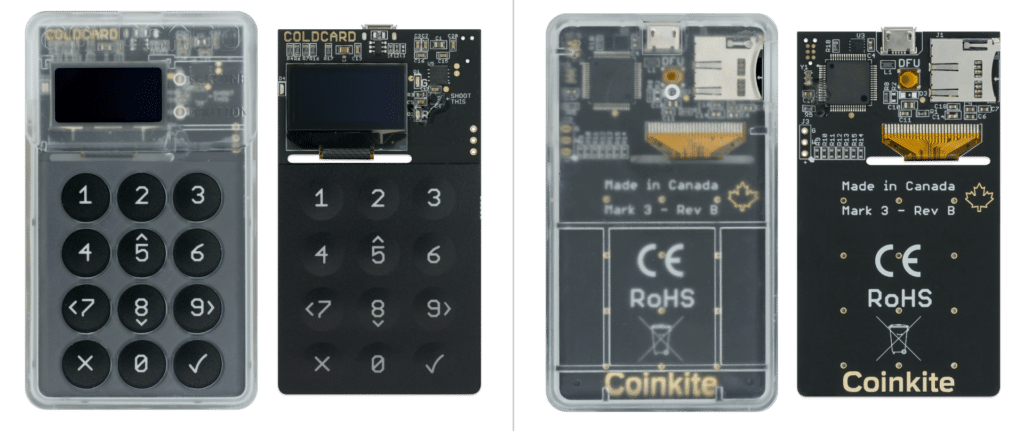

El fabricante de monederos de hardware para bitcoin (BTC), Coinkite, habría ocultado durante tres meses una vulnerabilidad a ataques remotos en sus modelos Coldcard. Así lo advirtieron los desarrolladores Hugo Nguyen, de Nunchuk; y «Benma», de la empresa de monederos Shift Crypto (BitBox02).

Los programadores alertaron a Coinkite sobre el problema el 7 de noviembre del 2020, pero no fue sino hasta el 9 de febrero del 2021 cuando la empresa publicó una actualización de su firmware a la versión 3.2.2. Según «Benma», Coinkite aceptó la información y accedió a que ambos desarrolladores publicaran un artículo sobre la situación en febrero, algo que ocurrió ayer.

«Al registrar un monedero multifirma en una Coldcard, ésta no verificaba que realmente formaba parte del monedero multifirma. Esto permitía que un monedero malicioso en una computadora sustituyera las xpubs multifirma (clave pública extendida) por xpubs controladas por un atacante», resaltó «Benma» en el texto.

El programador añadió que todas las criptomonedas recibidas en ese monedero multifirma podían entonces ser transferidas al monedero del atacante en cualquier momento.

Una xpub no es más que una llave pública extendida, también conocida como llave pública maestra. Esta les permite a los usuarios la generación de un número infinito de direcciones sin necesidad de acceso a las claves privadas. Cuando se trata de multifirmas, se requieren las xpubs de todos los participantes para generar una dirección.

En caso de utilizar el monedero en una computadora comprometida, el atacante puede suministrar xpubs falsos. Si la cartera es multifirma 2 de 3, entonces el monedero podría proveer dos xpubs controlados por el atacante, lo que se traduce en un potencial robo de los fondos.

También podían ocurrir casos de ataques de ransomware en los monederos configurados con multifirmas N de N (2 de 2, 3 de 3 o 4 de 4, por ejemplo). Si una de las xpubs es controlada por el atacante y otra por el propietario, entonces se requiere que el pirata participe para liberar los bitcoin.

Un aspecto que resaltó «Benma» es que Coinkite demoró en lanzar su actualización para minimizar el riesgo de ataques. Sobre la creación de monederos multifirma, el desarrollador recordó:

Al crear un monedero multifirma, es crucial que verifiques correctamente la xpub de cada cosignatario. De lo contrario, podrías estar expuesto a robos remotos o ataques de ransomware (…) Cuando la Coldcard carga un archivo de descripción multifirma al configurar el monedero, se supone que valida completamente el contenido del archivo. Lo más importante es que tiene que verificar que es parte de la multifirma, en otras palabras: que posees uno de las xpubs listados.

De acuerdo con el programador, la comprobación faltaba en la Coldcard hasta la versión 3.1.9 inclusive. La situación le permitía al operador malicioso utilizar una computadora comprometida, o una aplicación del monedero, para enviar xpubs que no pertenecen a ninguna Coldcard, sino que son propiedad del atacante.

Respuesta de Coinkite sobre la vulnerabilidad

En su mensaje de ayer, Coinkite dijo que la actualización corrige un problema de seguridad que permitiría a un atacante, que haya comprometido una computadora durante el proceso de configuración del monedero multifirma, a desviar fondos.

“Este problema solo puede afectar a los usuarios de monederos multifirma, y solo sería un problema para los monederos creados mientras están bajo el control del atacante. No afecta a los monederos después de su creación”, indicó la empresa que subrayó que no se trata de un ataque remoto como había sugerido «Benma».

Coinkite acreditó el descubrimiento de la falla a Hugo Nguyen y afirmó que la actualización que dispuso en enero resolvía el problema. No obstante, ayer fue que encarecidamente solicitó a los usuarios descargar el nuevo firmware.

Versiones de firmware para monederos Coldcard

CriptoNoticias reportó el 12 de enero la actualización de la versión 3.2.1 destacando que la mejora incluía transacciones de bitcoin con multifirmas más seguras. En ese entonces se informó que las transacciones multifirma contarán con un seguimiento de rutas de derivación para cada firmante de forma individual.

Aunque la nueva versión trajo mejoras, parece que no fueron suficientes, ya que luego de lanzar la actualización 3.2.1 el 8 de enero, la empresa lanzó el 14 del mismo mes una primera versión de la 3.2.2.

Entre los nuevos adelantos están: mejoras en el explorador de direcciones con una visualización de subcuentas, soporte de verificación para monederos multifirma y las direcciones exportadas ahora se llaman addresses.csv y no .txt.

Ya en noviembre del año pasado «Benma» había mencionado que los monederos de multifirma de bitcoin son inseguros en la práctica y ya adelantaba algunas de las situaciones antes descritas, según un reporte difundido por CriptoNoticias.

Hay que mencionar que la opción de establecer multifirmas se realiza para elevar la seguridad en los monederos de hardware. Es decir, los usuarios establecen una configuración para que las operaciones requieran múltiples aprobaciones.