-

Se aloja en la Tabla principal de archivos (MFT) y reescribe el registro de arranque principal (MBR)

-

Los usuarios reportan que hasta los parches de seguridad pueden verse comprometidos.

Un nuevo ataque de de virus Ramsomware está en curso, del mismo tipo del famoso WannaCry que infectó a más de 200.000 equipos y 150 países el mes pasado. Ya afectó a Rumania, Rusia, España, India, el Reino Unido y a Estados Unidos a través de la farmacéutica Merk.

El virus es una variante del ya conocido Petya y se diferencia de los demás de su tipo porque no se limita a cifrar los archivos de la víctima uno a uno, sino que se aloja en la Tabla principal de archivos (MFT por sus siglas en inglés) y reescribe el registro de arranque principal (MBR) imposibilitando que se reinicie el equipo. Los usuarios reportan que hasta los parches de seguridad pueden verse comprometidos.

Al parecer explota vulnerabilidades ya anunciadas pero no resueltas de los sistemas operativos basados en Windows, al momento del ataque, la víctima recibe un mensaje, muy parecido al de WannaCry, informando que sus archivos han sido secuestrados y que debe transferir la cantidad de 300 US$ en bitcoins a cambio devolver, vía correo electrónico, una llave que libera el cifrado.

Hasta ahora, se reportan infectados la petrolera Rusa Rosineft, las compañías eléctricas Ucranianas Kyivenergo y Ukrenergo, la minera Evraz, el aeropuerto Boryspil, y las empresas de telecomunicación Kyivstar, LifeCell, Ukrtelecom además de los bancos Oschadbank y NBU de ése país. La farmacéutica Merk y Mondelez International, ambas de Estados Unidos anunciaron que sus equipos también habían sido víctimas. Además de la empresa A.P. Moller – Maersk con base en Copenhage y el sistema de subterráneos alemán. La empresa publicitaria WPP del Reino Unido y el capitulo español de la firma de abogados DLA Piper. Entre, al menos, 100 empresas a nivel mundial.

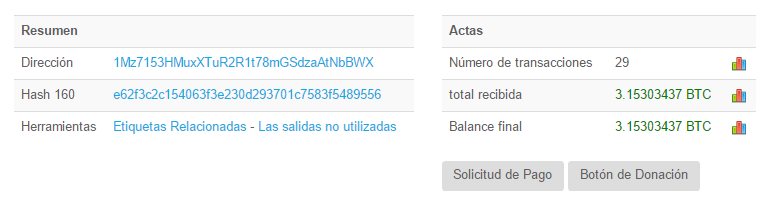

Para el momento de escribir ésta nota, los secuestradores habían recibido el pago de 29 personas, por el equivalente de poco más de 3 BTC.

Por ahora, lo principal es mantener la calma y protegerse con medidas básicas, válidas para cualquier ramsomware:

- Sospeche siempre de archivos no deseados o solicitados vía correo electrónico

- Nunca haga click en enlaces dentro de correos de los que no conoce la fuente

- Mantenga una rutina de respaldos de archivos valiosos en un dispositivo externo que no siempre esté conectado a su máquina

- Mantenga un buen antivirus actualizado

- Navegue por internet con seguridad y sensatez

Researcher’s tactic for #Petya/#NotPetya: cut power to halt the reboot that initiates final encryption, so files can be rescued off-disk/box https://t.co/cDWrqWRnRj

— Edward Snowden (@Snowden) 27 de junio de 2017

Si ha sido víctima del ataque:

- Aísle los dispositivos infectados de la red tan pronto como sea posible

- Antes de que el proceso de secuestro se concluya, la maquina se reinicia y aparecerá un mensaje diciendo que se están “reparando” los discos, desconecte o apague los equipos antes de que ese scan concluya.

- Restaure las copias de seguridad, asegúrese de haber instalado el parche de Microsoft recomendado para éste virus específico y espere la confirmación de que es seguro antes de volver a conectar el sistema a la red