-

El software malicioso Glupteba usualmente viene oculto en versiones pirateadas de software comercial

-

El malware crea una puerta trasera en el PC infectado y lo incluye en una red de bots.

Una publicación de la empresa de seguridad informática Sophos describe nuevas funciones y capacidades del malware Glupteba, que puede crear una puerta trasera en los computadores de escritorio con Windows. Esto no solo brinda completo acceso al PC infectado, también lo integra a una creciente red de bots, o botnet, que asegura mayor propagación del malware.

Glupteba es un software malicioso del tipo troyano, denominado así porque viene oculto en otro software, en apariencia legítimo. Por ejemplo, los investigadores de Sophos detectaron el malware en su versión actual en una versión pirata de Adobe Illustrator. En el reporte de Sophos, publicado el miércoles 24, se advierte que el malware puede tener otras formas de propagación.

Como lo reportó CriptoNoticias a inicios de septiembre de 2019, Glupteba ya usaba la blockchain de Bitcoin para consultar información actualizada necesaria para su operación, previamente almacenada en ciertas transacciones. Dichos datos provienen del campo del registro de una transacción conocido como OP_RETURN, en el que se puede grabar información no financiera.

En esta oportunidad, explica Sophos, Glupteba usó un conjunto de transacciones asociadas con una cartera de Bitcoin bajo el control de los hackers, para extraer información encubierta. De un listado de esas transacciones, que están accesibles en Bitcoin a través de un explorador de bloques, Sophos seleccionó las que tenían grabada información no financiera. Para descifrar la información hexadecimal correspondiente de una de ellas, Sophos usó una llave de descifrado grabada en el malware, para obtener la información encubierta (un nombre de dominio en el ejemplo usado).

Este recurso es efectivo para la distribución de información que cambia constantemente, por ejemplo, los URL de ciertos servidores necesarios para asegurar la operación del malware. Basta con tener acceso a un nodo completo de Bitcoin para poder registrar esa información periódicamente en la blockchain. En esta oportunidad, los datos grabados están además encriptados.

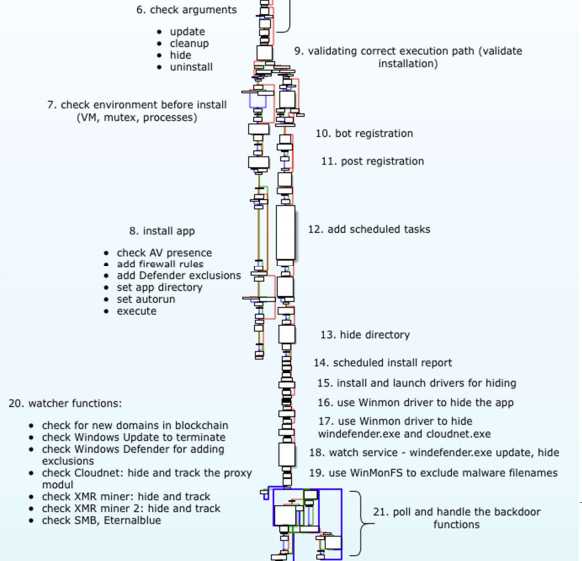

Múltiples capacidades

Glupteba va mucho más allá de una herramienta remota en manos de los hackers pues incluye varios archivos auxiliares del kernel o núcleo de Windows que le ayudan a ocultar sus procesos, de acuerdo al documento técnico que Sophos dedica al análisis de su estructura. También Glupteba incorpora un módulo destinado a neutralizar la primera línea de defensa de Windows 10, un antivirus básico conocido como Windows Defender. Este módulo realiza chequeos regulares para asegurarse de que la herramienta se mantiene inactiva, e incluye defensas contra otros programas antivirus.

Para propagarse automáticamente en la red de la empresa y en otras redes que tengan defensas adecuadas, Glupteba cuenta con dos versiones del exploit EternalBlue, lo que añade a Glupteba otra faceta maliciosa: la capacidad de autopropagación de los gusanos informáticos.

Dentro de los 21 módulos que detectó Sophos, hay uno destinado a vulnerar los enrutadores más comunes usados en el hogar y pymes. De este modo, se usa el computador infectado como centro para atacar otras redes que posean enrutadores no protegidos. Con esta actividad, la víctima aparece como atacante pues se muestra al exterior como una fuente de actividad maliciosa.

Otra habilidad de la nueva versión de Glupteba es robar los archivos locales que usan los navegadores como Chrome y Opera, entre otros. Estos archivos tienen elementos de seguridad como la historia de los sitios consultados, o información de autenticación automática almacenada en los denominados cookies. Otro campo que Glupteba aprovecha es el de cryptojacking pues también oculta dos herramientas de minería encubierta, según Sophos.

Creado en 2018 y ligado previamente a la denominada operación Windigo, Glupteba incorporó en 2019 el uso de transacciones de la blockchain de Bitcoin para actualizar las direcciones de su centro de comando y control.