-

La campaña está en proceso desde 2019 y afectó a varias entidades colombianas en 2020.

-

No se ha confirmado si los ataques provienen de dentro del territorio colombiano.

Una campaña de correos electrónicos fraudulentos y maliciosos, dirigida a entidades públicas y privadas de Colombia, actúa en nombre de instituciones del gobierno colombiano desde el año pasado, según detectó la compañía de seguridad ESET en una investigación.

La Operación Spalax, descubierta en 2019 y aún en funcionamiento, es el nombre con el que denominan el intento de hackers por infectar con troyanos a entidades públicas y privadas de Colombia.

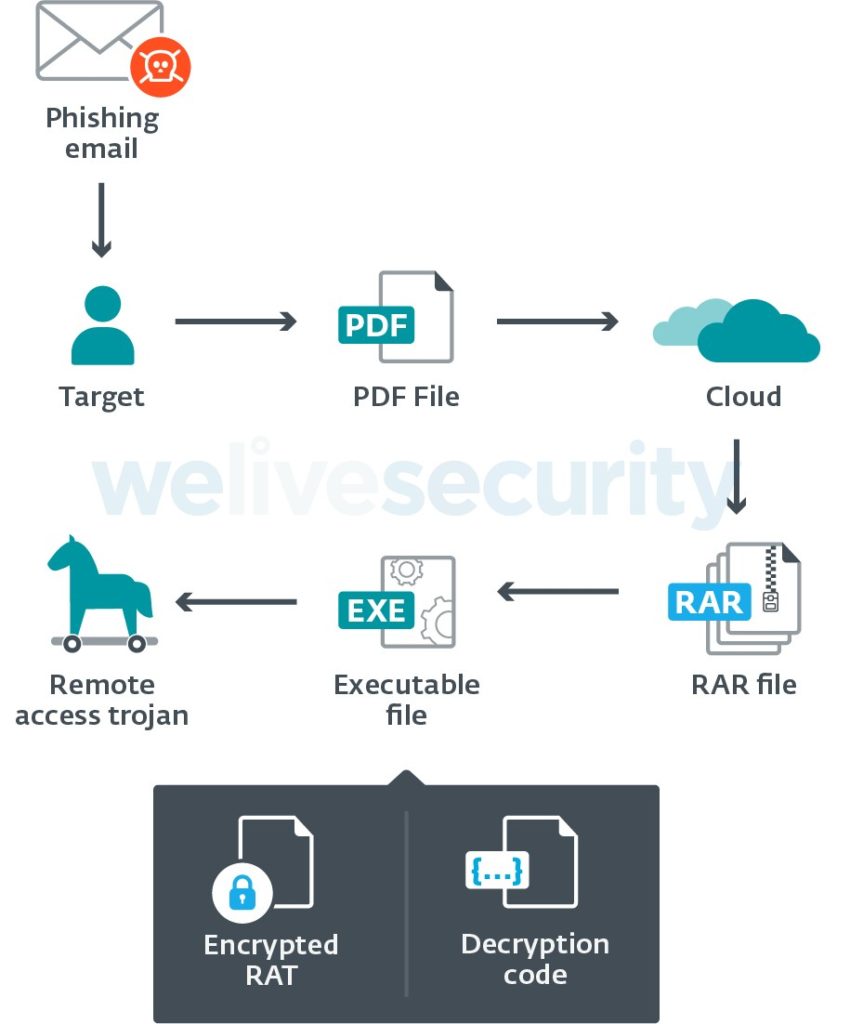

Entre los principales afectados, señalan, se encuentran empresas privadas del sector energético y metalúrgico del país. Mediante correos electrónicos que conducen a descargar archivos maliciosos, los hackers infiltran troyanos de acceso remoto en los equipos de sus víctimas con el propósito de espiar, robar información sensible o incluso controlar la computadora de forma remota.

Estos troyanos podrían potencialmente registrar las pulsaciones de teclado, hacer capturas de pantalla, ver y secuestrar el portapapeles, extraer archivos y descargar y ejecutar malwares, apuntan los investigadores.

Teóricamente, un troyano podría descargar y ejecutar un archivo malicioso más peligroso, como pueden ser los conocidos ransomware, que secuestran la computadora de la víctima y prometen liberarla a cambio de un pago, generalmente exigido en bitcoin y otras criptomonedas.

Los correos electrónicos no están diseñados especialmente para dirigirse a una víctima en particular, sino que ocultan sus intenciones detrás de temas genéricos. Pueden tratarse de una notificación de infracción de tránsito, una ordenanza para realizarse una prueba de COVID-19, una convocatoria a una audiencia judicial, una notificación por malversación de fondos públicos (dirigidos a instituciones) o una notificación de embargo de cuentas bancarias.

Los correos suelen contener en la mayoría de casos un documento PDF, desde el que se abre un enlace para descargar el malware. Este programa malicioso se encontraría dentro de un archivo RAR (comprimido) alojado en servicios legítimos como OneDrive y MediaFire, señalan los investigadores. Cuando el archivo se descarga y se ejecuta, ya es tarde para el usuario.

Ataques desde Colombia: ¿el enemigo está en casa?

Aún no se ha determinado la ubicación real de los atacantes, pero la mayoría de las direcciones IP involucradas son de Colombia. Los investigadores sospechan que podrían estar utilizando las computadoras de sus víctimas para enviar los archivos maliciosos desde ahí.

Las direcciones IP localizadas principalmente en Colombia fueron suministradas por Powerhouse Management, proveedor de servicios de internet con domicilio fiscal en el Reino Unido. La compañía, que provee el servicio de reubicación virtual en internet VyprVPN, es considerada por el sitio web Scamalytics como de alta peligrosidad.

Matías Porolli, investigador de ESET, afirmó que en 2019 fueron pocos los servidores detectados con esta actividad maliciosa, pero a partir de 2020 la campaña adquirió «una infraestructura muy grande y que cambia rápidamente». Aunque se ha dificultado establecer similitudes de esta campaña con otras reportadas en el pasado, Porolli señala que la constante es tomar por objetivos a las entidades públicas y privadas de Colombia.

«Al analizar datos de DNS pasivos para direcciones IP y nombres de dominio conocidos, descubrimos que los atacantes han utilizado al menos 160 nombres de dominio adicionales desde 2019. Esto corresponde a por lo menos 40 direcciones IP más», afirma el investigador en una publicación más amplia.

Han logrado operar a tal escala utilizando servicios de DNS dinámico. Esto significa que cuentan con un grupo de nombres de dominio (y también registran nuevos de forma regular) que se asignan dinámicamente a direcciones IP. De esta manera, un nombre de dominio se puede relacionar con varias direcciones IP durante un período de tiempo y las direcciones IP se pueden relacionar con muchos nombres de dominio.

Matías Porolli, Investigador. ESET.

ESET apunta que los atacantes muestran «un uso perfecto del idioma español». Además, se enfocan solamente en Colombia, pero esto no parece ser suficiente para confirmar que los ataques se realicen desde dentro del territorio colombiano.

A finales del año pasado la firma de ciberseguridad Lumu, basada en Bogotá, determinó que Colombia es el país más afectado en Latinoamérica por ataques cibernéticos, especialmente el ransomware, recibiendo el 30% de los ataques en la región.

Asimismo, autoridades policiales en Bogotá también reportaron en 2020 que las extorsiones cibernéticas iban en aumento, según informamos en CriptoNoticias.