-

El sitio desde donde se propaga el ataque ofrece apps de Google Translate y YouTube Music.

-

El ataque, que ha afectado a cientos de miles de personas, comenzó en 2019.

Un malware ha instalado sigilosamente, durante años, un programa que permite minar Monero a través de apps de Google falsas que se hacen pasar por Google Translate y YouTube Music. Su objetivo es obtener criptomonedas utilizando los recursos computacionales de sus víctimas, sin que estas se den cuenta.

El ataque ha sido atribuido a una entidad denominada Nitrokod, que se ha extendido por 11 países, infectando potencialmente a cientos de miles de computadoras desde 2019.

De acuerdo con una investigación del proveedor de ciberseguridad estadounidense-israelí Check Point Research el malware «ha operado con éxito bajo el radar durante años». Los investigadores señalan que el virus puede tener procedencia turca, debido a las fuentes de su propagación.

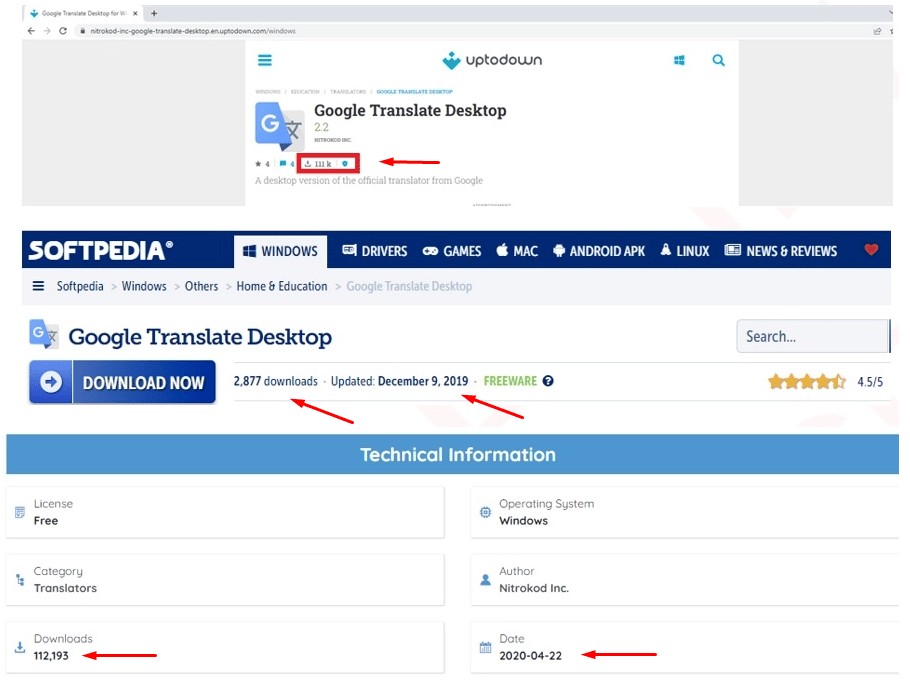

Su éxito se debe a que los atacantes lograron posicionar las apps de Google infectadas en sitios populares como Softpedia y Uptodown. Además, estas aplicaciones «troyanizadas» utilizan un mecanismo que retrasa la activación del malware.

De hecho, una vez que la víctima instala el software, pueden pasar semanas hasta que el malware comienza a actuar, minando criptomonedas de manera silenciosa. El proceso de infección de la computadora incluye otro mecanismo para eliminar los rastros de instalación del programa, que dificulta aún más su detección.

Nitrokod se hace pasar por apps de Google Translate y YouTube Music

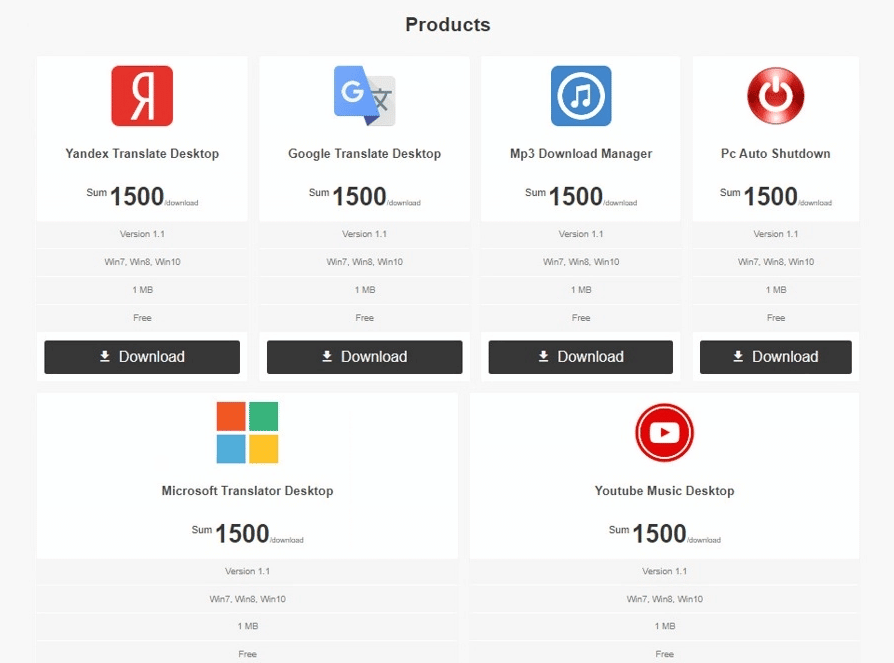

Como indica la investigación de Check Point Research, los atacantes podrían estar detrás de una página turca que ofrece descarga de aplicaciones de Google «seguras y gratuitas». Sin embargo, aplicaciones como Google Translate no poseen una versión tipo app para escritorios.

Los investigadores señalan que parte del atractivo de esta página está en ofrecer, de manera gratuita, aplicaciones que no están disponibles de manera oficial (aunque esto precisamente sea una advertencia de fraude).

Agregan que en ocasiones resulta muy fácil para estos atacantes utilizar el marco de Chromium de estas apps de Google para instalar el código infectado, sin tener que desarrollar una aplicación desde cero. Solo la aplicación de Google Translate infectada (y falsa) ha sido descargada 111.000 veces si se mira en Uptodown o 112.000 veces según Softpedia.

Estas cifras pudieran ser mucho más elevadas si se considera que esa misma aplicación pudo haber sido descargada muchas veces desde el sitio nitrokod.com. Además, los otros programas infectados también pueden haber sido descargados muchas veces desde estos sitios web.

El programa Nitrokod instala un malware lentamente

El principal objetivo de los atacantes parece ser la minería de monero de manera remota o cryptojacking, utilizando recursos computacionales de otros como marionetas. Sin embargo, cabe aclarar que Monero (XMR) no es una criptomoneda creada deliberadamente con este propósito. Tampoco los programas que se usan para ejecutar minería remota.

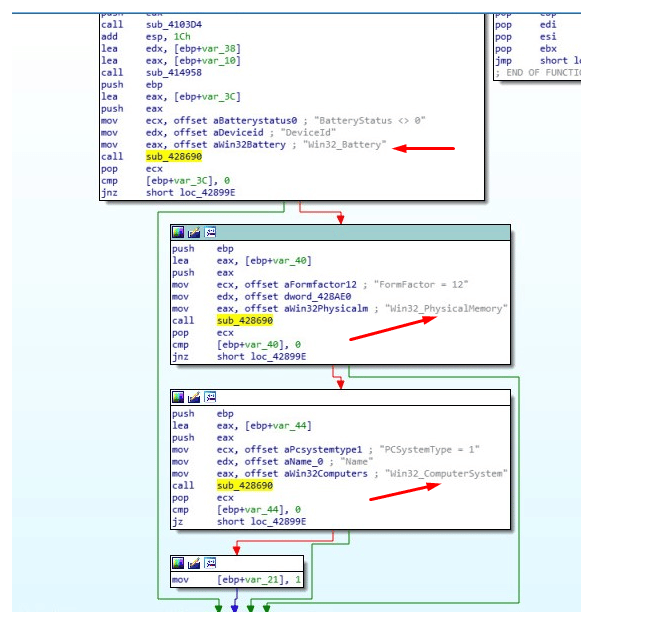

Al respecto, la investigación señala que el procedimiento que lleva a cabo el programa malicioso de Nitrokod incluye la instalación sucesiva de distintos archivos, a partir del día 15 de la instalación de la app.

Durante el sexto y séptimo paso, el programa malicioso ejecuta 3 archivos que inician tres procedimientos distintos, vinculados con el uso de los recursos de la computadora infectada, como memoria RAM y batería.

El archivo que controla al minero de Monero se identifica como «Powermanager.exe». Los archivos del minero de monero se identifican como «nniawsoykfo.exe» (minero XMRig) y «WinRing0.sys».

Estos archivos son los que permiten que los atacantes minen monero de manera remota, sin que la víctima lo perciba en muchos casos.

Prevenir los ataques de malware

Según Maya Horowitz, vicepresidenta de investigación de Check Point Research, llama la atención que la aplicación Google Translate para escritorio (que no existe como recurso oficial) está entre los primeros resultados de búsqueda.

Muchas personas han sido infectadas en países como Israel, Alemania, Reino Unido y Australia. La advertencia de investigadores y medios como CriptoNoticias se enfoca en prevenir estos actos con prácticas de seguridad básicas.

Por ejemplo, tener cuidado con dominios parecidos. Una simple falta ortográfica o alguna letra sobrante o faltante en la URL puede delatar un sitio falso. Es preferible descargar cualquier programa o documento desde proveedores oficiales o autorizados. Además, muchas veces la promesa de que algo es muy genial encubre un potencial ataque.