-

El atacante estaría apuntando a sitios de mezcla de bitcoins y otras criptomonedas.

-

Un ataque hallado en mayo aprovechó una vulnerabilidad que da acceso al tráfico en Tor.

Una vulnerabilidad en la red del navegador enfocado en privacidad Tor estaría exponiendo las conexiones de sus usuarios. En concreto, un atacante podría estar controlando gran cantidad de la capacidad de enrutamiento de Tor para intentar robar bitcoin y otras criptomonedas, según un estudio que abarca los primeros 7 meses de este año 2020.

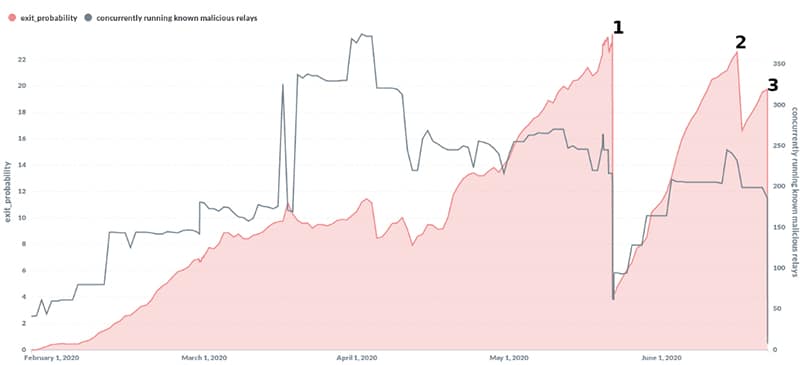

Este 9 de agosto, el investigador denominado ‘nusenu’ publicó en Medium un análisis en el que expone la modalidad del ataque y sus implicaciones en la red de Tor. Según explica el texto, la vulnerabilidad expone los relés de salida de Tor.

Se trata del «último salto en la cadena de 3 relés y el único tipo de relé que llega a ver la conexión con el destino real elegido por el usuario del navegador Tor». Es decir, que el atacante que controla ese último salto puede acceder al tráfico de los usuarios para efectuar su ataque.

El estudio expone que es la primera vez que se descubre «a un actor malicioso que ejecuta más del 23% de la capacidad de salida de toda la red Tor». Según esa cuenta, prácticamente una de cada cuatro conexiones estarían expuestas, completa el artículo de nusenu.

Aprovechando el acceso al tráfico de los usuarios de Tor, el atacante ha sustituido conexiones cifradas en sitios web por conexiones sin protocolo de seguridad. La vulnerabilidad con las salidas de Tor no habilita directamente el ataque. Simplemente, permite al actor malicioso acceder al tráfico de los usuarios y detectar su acceso a sitios de criptomonedas.

El texto expone haber encontrado un ataque específico en marzo de este año, donde el atacante parecía buscar «principalmente sitios web relacionados con criptomonedas». Específicamente, el ataque apuntaba a servicios de mezcla de bitcoins.

«Reemplazaron las direcciones de bitcoin en el tráfico HTTP para redirigir las transacciones a sus billeteras en lugar de la dirección de bitcoin proporcionada por el usuario», agregó el investigador al respecto.

Privacidad de Tor en juego

Este reporte se suma a dos vulnerabilidades expuestas hace apenas un par de semanas por el investigador Neal Krawetz. Como informó CriptoNoticias, Krawetz mostró dos vulnerabilidades que exhiben el tráfico a través de las conexiones enrutadas con Tor.

Según Krawetz, las dos vulnerabilidades no han sido atendidas por el equipo de desarrolladores que mantienen Tor, a pesar de diversas notificaciones. Sin embargo, el proyecto Tor respondió alegando que no eran errores desconocidos ni habían pasado desapercibidos.

No obstante, ahora llega una nueva información de vulnerabilidad. En este caso, nusenu también dice que ha habido desatención de parte de Tor para manejar esta potencial exposición de la privacidad de sus usuarios.

Según su investigación, el directorio de Tor no ha mantenido su política de eliminar relés potencialmente maliciosos, al menos desde finales de junio de este año. Anteriormente, hubo un intento por eliminar la amenaza. Pero Tor parece no ser efectivo. Datos del investigador sugieren que el atacante todavía controla alrededor de 10% de la red.