-

Identificadores descentralizados y credenciales verificables permiten crear una internet soberana.

-

Empresas y gobiernos que compiten por controlar la identidad online se investigan esta tecnología.

Hace un par de años, el ex-CEO de Twitter, actual CEO de Block, e influencer de Bitcoin, Jack Dorsey, anunció la creación de una empresa llamada TBD que desarrollaría algo que llama Web5 (una suma de Web2 con Web3). La empresa tiene un perfil bajo en el mundo crypto, con un canal de YouTube sin muchas vistas, parece ser un proyecto de nicho sin un gran caso de uso. El nombre mismo parece una broma, ya que “TBD” es una sigla inglesa que significa “to be defined” (“a definir”), como si todavía no se le hubiese puesto un nombre de verdad. Sin embargo, la tecnología con la que trabaja TBD está poco a poco haciéndose lugar en la infraestructura de la identidad online y es una pieza clave en una batalla por conquistarla.

Identificadores descentralizados y credenciales verificables

TBD tiene dos grandes proyectos: tbDEX y Web5. tbDEX es el que más se relaciona con criptomonedas, ya que se trata de un protocolo para construir mercados descentralizados (DEX), pero no es el que voy a tratar aquí. Web5, en cambio, intenta construir algo similar a la Web3 de cripto pero basado en una tecnología conocida como identificadores descentralizados (DID) y, tangencialmente, en Bitcoin en lugar de altcoins. Sin embargo, la comunidad Web3 no es ajena a esta tecnología. El sitio oficial de Ethereum tiene una página muy completa sobre identificadores descentralizados y las soluciones de identidad que se desarrollan en su espacio.

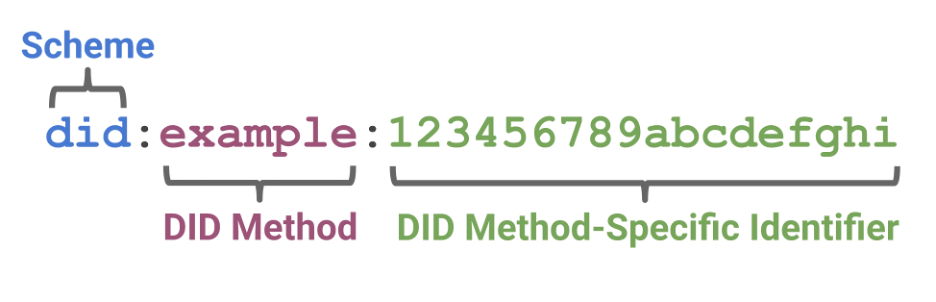

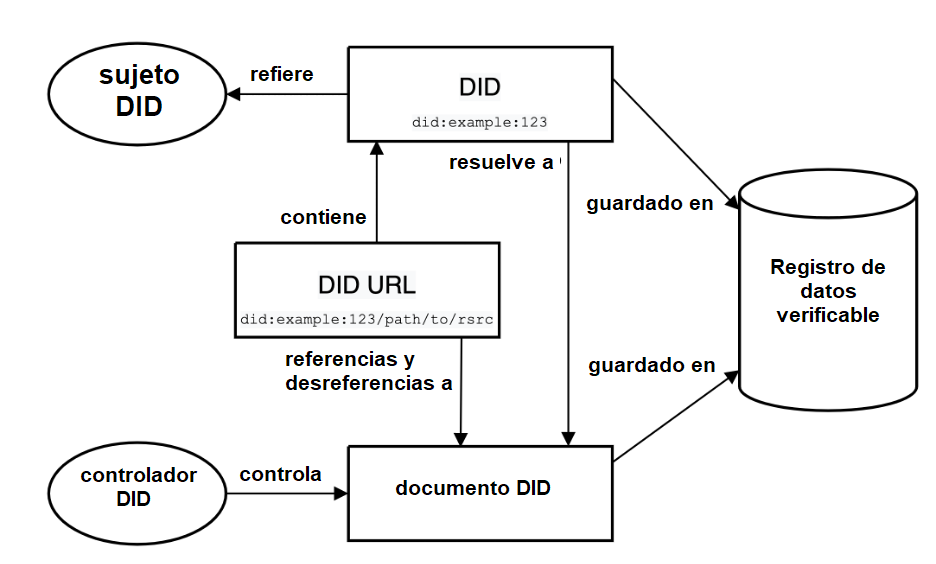

Un identificador descentralizado es un identificador de recursos uniforme (URI) que refiere a un documento con detalles sobre la entidad a la que pertenece. Así como un URL (dirección de un sitio web, un tipo de URI) refiere a un servidor, el DID refiere a este documento en formato JSON. Para que se comprenda mejor, un DID se ve así:

Es decir, la primera parte explicita que se trata de un identificador de este tipo y no de otra cosa. Similar a cuando ponemos “http:” en una dirección web o “magnet:” en un enlace de torrent. La segunda aclara el método, que voy a explicar más adelante, y la última es la ID propiamente dicha.

Al resolver este tipo de URI, obtenemos un documento en JSON, que luce así:

{

"@context": [

"https://www.w3.org/ns/did/v1",

"https://w3id.org/security/suites/ed25519-2020/v1"

]

"id": "did:example:123456789abcdefghi",

"authentication": [{

"id": "did:example:123456789abcdefghi#keys-1",

"type": "Ed25519VerificationKey2020",

"controller": "did:example:123456789abcdefghi",

"publicKeyMultibase": "zH3C2AVvLMv6gmMNam3uVAjZpfkcJCwDwnZn6z3wXmqPV"

}]

}En rojo resalté la parte que interesa, el documento contiene una clave pública asociada a la entidad que está siendo identificada. A partir de esa clave podemos verificar cualquier mensaje enviado por ella para validar su autenticidad.

Hasta aquí tenemos un sistema de criptografía asimétrica no muy diferente de PGP o de Bitcoin, en el que las direcciones corresponden a un par de claves pública/privada. La primera diferencia es que este sistema está creado específicamente para trabajar con aplicaciones web, ya que utiliza el formato JSON para todo. La segunda diferencia es que no nos quedamos solamente con los identificadores, a estos hay que añadirles las credenciales verificables (VC).

Las credenciales verificables, como su nombre indica, son credenciales, tales como una partida de nacimiento, un registro de conducir, un diploma universitario: si los DID representan entidades, las VC representan afirmaciones que estas entidades hacen unas acerca de otras. “Verificables” quiere decir que estas credenciales pueden ser verificadas por sí mismas, sin requerir de una autoridad que las valide. Esto se logra utilizando la misma criptografía asimétrica: si yo tengo una credencial de mi universidad que dice que mi DID ha terminado una carrera y la presento en otra universidad para hacer un curso de postgrado, ellos solamente tienen que verificar criptográficamente que esa credencial está firmada con el DID de mi universidad. Ni siquiera es necesario comunicarse con mi universidad para validar la credencial.

Al quitar al intermediario en el proceso de verificación, los DID permiten un tipo de identidad auto-soberana. Ahora bien, podemos plantear dos preguntas a partir de lo explicado hasta aquí:

- ¿Cuál es la relación de los DID con Bitcoin?

- ¿Dónde se guardan estos documentos JSON?

La respuesta a la segunda pregunta es que depende del método de DID que se utilice. La respuesta a la primera es que existen métodos para conectar los DID con Bitcoin. Procedamos a explicar los métodos entonces.

Como mencioné antes, un DID se escribe “did:método:ID”, esta segunda parte es la que indica cómo se almacenan y cómo se recuperan los documentos DID. Existen miles de métodos que utilizan diferentes sistemas (preferentemente descentralizados) para alojar los documentos. Por ejemplo, IPFS.

TBD no ha inventado el protocolo DID, pero siendo una empresa que viene de la esfera de Bitcoin está dándole impulso, he aquí el primer nexo. Ha probado diferentes métodos para su plataforma de Web5. En principio intentó con ION, que escribía un puntero a IPFS en transacciones de Bitcoin utilizando un output con OP_RETURN. Más adelante abandonaron este método en favor de did:web (que almacena el documento en un dominio web) y uno que crearon ellos mismos llamado did:dht (que utiliza la red DHT de bittorrent y otros sistemas P2P para compartir archivos). Existen métodos para Ethereum como did:ethr y otros en Bitcoin como did:btcr, que también utiliza OP_RETURN como ancla. En MicroStrategy yo he colaborado en el desarrollo del método did:btc, para crear DIDs como inscripciones de Ordinals en Bitcoin.

Lógicamente existen contrapartidas de usar Bitcoin para almacenar estos documentos: por un lado, se obtiene una seguridad e inmutabilidad excepcionales; por otro, es más costoso, lento y no escala tan bien. Es por eso que TBD decidió desarrollar did:dht en lugar de ir por Bitcoin, para garantizar una enorme escalabilidad; mientras que MicroStrategy decidió insistir con did:btc y priorizar la inmutabilidad a cambio de un mayor costo y menos escalabilidad.

¿Quién utiliza esto y para qué?

La identidad digital es un negocio muy grande. La Web 2.0 se caracteriza por haber simplificado la identidad digital al centralizarla en un grupo de compañías, permitiéndoles seguir la actividad online de los usuarios, generalmente con el fin de recopilar información de su comportamiento para vendérsela a anunciantes.

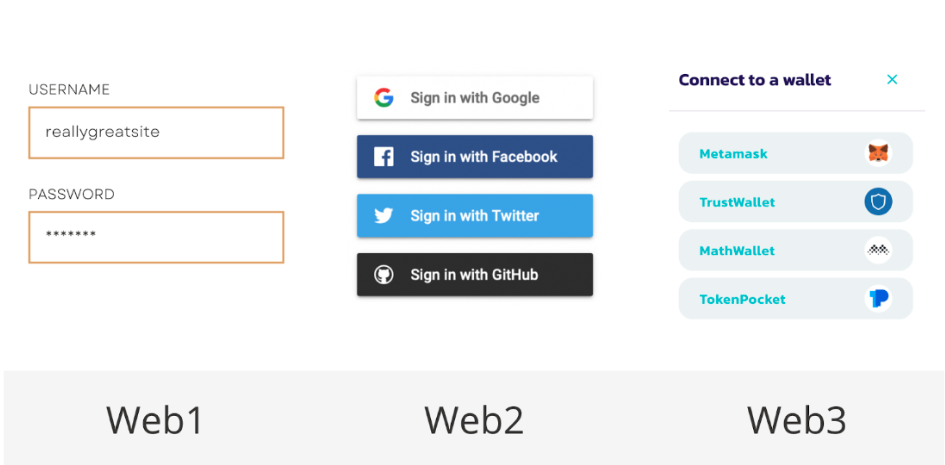

En la Web1 necesitamos crear un perfil en cada sitio que visitamos, generalmente con usuario y contraseña y quizás un email para recuperar nuestra clave en caso de perderla. La Web2 ofreció la posibilidad de iniciar sesión con una cuenta de Google, Facebook o X/Twitter, vinculando nuestra identidad por medio de ese perfil. En ambientes corporativos, identidades provistas por Microsoft y otros proveedores son ampliamente utilizadas. La simplificación que ofreció Web2 vino con un alto costo de privacidad que fue descubriéndose lentamente a lo largo de los años. Por eso, la Web3 prometió darnos esa facilidad de utilizar una misma identidad en cualquier sitio, pero permitiéndonos ser dueños de ella en lugar de delegarla a estas empresas. De este modo el usuario, y no el proveedor de identidad, es quien decide qué datos personales compartir.

Los DID se inscriben en este modelo de Web3 (o 5 para TBD), pero no parecen ser algo utilizado masivamente. Todavía no hay billeteras de DID ampliamente utilizadas ni recibimos credenciales de ningún tipo en ese formato. Sin embargo, varias organizaciones están trabajando en implementarlas. Microsoft, si bien posee Azure y Authenticator, está virando hacia los DID con Entra Verified ID. Distintos gobiernos del mundo están invirtiendo fuertemente en esta tecnología para romper el oligopolio que FAMGA tiene sobre las identidades de sus ciudadanos. Corea del Sur, por ejemplo, había anunciado esto en 2022 y entrará en vigencia este año. En Latinoamérica, el mayor proyecto de DIDs lo está llevando a cabo la Ciudad de Buenos Aires con la plataforma Quark ID, basada en el software X-Road hecho por Estonia.

Pareciera una especie de inversión de la tragedia de los bienes comunes: la competencia por el negocio y la soberanía de la identidad digital de los usuarios está llevando a diversos actores de los sectores público y privado a contribuir con el desarrollo y adopción de bienes comunes de identidad. Un modelo abierto y auto-soberano no controlado por ninguno de ellos, pero que pueden utilizar todos a la vez.

Descargo de responsabilidad: Los puntos de vista y opiniones expresadas en este artículo pertenecen a su autor y no necesariamente reflejan aquellas de CriptoNoticias. La opinión del autor es a título informativo y en ninguna circunstancia constituye una recomendación de inversión ni asesoría financiera.